امنیت داده (Data security)

امنیت داده (Data security) شامل برنامهریزی، توسعه و اجرای سیاستها و رویههای امنیتی برای تأیید اعتبار، مجوز، دسترسی و حسابرسی مناسب از داراییهای داده و اطلاعات است. مشخصات امنیت داده بین صنایع و کشورها متفاوت است. با این وجود، هدف از اقدامات امنیت دادهها یکسان است و آن محافظت از داراییهای اطلاعاتی همسو با مقررات پنهانسازی دادهها، توافقنامههای قراردادی و نیازمندیهای کسب و کار میباشد. این نیازمندیها از طریق موارد زیر مشخص میگردد:

- ذینفعان: سازمانها باید نیازهای محرمانه ذینفعان خود، از جمله مشتریان، بیماران، دانشجویان، شهروندان، تأمینکنندگان یا شرکای کسب و کار را تشخیص دهند. همه افراد در یک سازمان باید متولی اطلاعات مربوط به سهامداران باشند.

- مقررات دولت: مقررات دولت برای محافظت از منافع برخی از سهامداران وجود دارد. مقررات اهداف مختلفی دارند. برخی دسترسی به اطلاعات را محدود میکنند، در حالی که برخی دیگر گشودگی، شفافیت و پاسخگویی را تضمین میکنند.

- نگرانیهای کسب و کار اختصاصی: هر سازمان دارای دادههای اختصاصی است که نیازمند حفاظت است. دادههای یک سازمان بینشی را در مورد مشتریان خود فراهم میکند و در صورت استفاده مؤثر از آنها، میتواند یک مزیت رقابتی فراهم کند. در صورت سرقت یا نقض اطلاعات محرمانه، یک سازمان میتواند مزیت رقابتی خود را از دست بدهد.

هدف از اقدامات امنیت دادهها محافظت از داراییهای اطلاعاتی همسو با مقررات پنهانسازی دادهها، توافقنامههای قراردادی و نیازمندیهای کسب و کار است.

- نیازهای دسترسی مشروع: هنگام تأمین امنیت دادهها، سازمانها همچنین باید دسترسی قانونی را فعال کنند. فرایندهای کسب و کار مستلزم آن است که افراد در نقشهای خاص بتوانند به دادهها دسترسی داشته باشند و از آنها استفاده و نگهداری کنند.

- تعهدات قراردادی: توافقنامههای قراردادی و عدم افشای اطلاعات نیز بر نیازمندیهای امنیتی داده تأثیر میگذارند. به عنوان مثال، استاندارد PCI، توافقنامهای بین شرکتهای کارت اعتباری و بنگاههای اقتصادی خاص، میطلبد که انواع خاصی از دادهها به روشهای تعریف شده محافظت شود (به عنوان مثال کد گذاری اجباری برای رمزهای عبور مشتری).

- سیاستها و رویههای امنیتی مؤثر: سیاستها و رویههای امنیتی مؤثر داده، اطمینان میدهد که افراد مناسب میتوانند از دادهها به روش صحیح استفاده کرده و آنها را به روز کنند. این در حالی است که دسترسی و بهروزرسانی نامناسب محدود شده است، زیرا که درک و انطباق با حریم خصوصی و رازداری منافع و نیازهای همه ذینفعان به سود هر سازمانی است.

محرکهای کسب و کار

کاهش ریسک و رشد کسب و کار عامل اصلی فعالیتهای امنیت داده هستند. اطمینان از امنیت دادههای یک سازمان احتمال خطر را کاهش میدهد و مزیت رقابتی به آن میافزاید. امنیت به خودی خود یک سرمایه ارزشمند است.

کاهش خطر

یک استراتژی امنیتی عملیاتی که به طور مناسب در سراسر سازمان سیستمگرا و سازگار باشد، خطرات را کاهش میدهد.

هر چه مقررات داده افزایش مییابد معمولاً در پاسخ به سرقت و نقض دادهها الزام به معیارهای امنیتی سازمان افزایش مییابد. مسئولان امنیتی معمولاً وظیفه دارند نه تنها نیازمندیهای انطباق با فناوری اطلاعات، بلکه سیاستها، روشها، طبقهبندی دادهها و قوانین مجوز دسترسی را در سراسر سازمان مدیریت کنند.

معماری یا فرایندهای امنیتی ناکارآمد میتواند از طریق نقض و از دست رفتن بهرهوری برای سازمان هزینه داشته باشد. یک استراتژی امنیتی عملیاتی که به طور مناسب سیستمگرا و سازگار در سراسر شرکت باشد، این خطرات را کاهش میدهد.

رشد کسب و کار

در سطح جهان، بکارگیری فناوری الکترونیکی در اداره، بازار و خانه فراگیر است. رایانههای رومیزی و لپتاپ، تلفنهای هوشمند، تبلتها و سایر دستگاهها عناصر مهم بیشتر فعالیتهای کسب و کار و دولتی هستند. رشد چشمگیر تجارت الکترونیکی، نحوه ارائه کالا و خدمات توسط سازمانها را تغییر داده است.

امنیت اطلاعات با طبقهبندی دادههای یک سازمان آغاز میشود تا مشخص شود کدام دادهها به محافظت نیاز دارند. روند کلی شامل مراحل زیر است:

- داراییهای داده حساس شناسایی و طبقهبندی میشوند؛ بسته به صنعت و سازمان، داراییهای کمی یا بسیار زیادی وجود دارد و طیف وسیعی از دادههای حساس در کل شرکت تعیین میشوند.

- بسته به محل ذخیره دادهها، ممکن است نیازمندیهای امنیتی متفاوت باشد.

- مقدار قابل توجهی از دادههای حساس در یک مکان واحد به دلیل آسیب احتمالی ناشی از یک تخلف، خطر بالایی را ایجاد میکند.

- نحوه نیاز به محافظت از هر دارایی تعیین میشود؛ اقدامات لازم برای اطمینان از امنیت، بسته به محتوای داده و نوع فناوری، بین داراییها متفاوت است.

- نحوه تعامل این اطلاعات با فرایندهای کسب و کار مشخص میشود؛ برای تعیین دسترسی مجاز و شرایط مخصوص به آن، تجزیه و تحلیل فرایندهای کسب و کار لازم است.

مفاهیم اساسی

امنیت اطلاعات واژگان خاصی دارد. دانش اصطلاحات کلیدی، بیان صریحتر نیازمندیها و سازماندهی امنیتی را امکانپذیر میسازد.

آسیبپذیری

آسیبپذیری نقاط ضعف یا نقص در سیستم است که به آن اجازه میدهد با موفقیت مورد حمله قرار گیرد و اساساً حفره دفاعی سازمان به خطر بیفتد.

با پوشش دادن نقاط ضعف سیستم دادهای سازمان، از میزان موفقیت حملات کاسته میشود.

به عنوان مثال میتوان به رایانههای شبکه با وصلههای امنیتی قدیمی، صفحات وب محافظت نشده با گذر واژههای قدرتمند، کاربرانی که آموزش برای چشمپوشی از پیوستهای ایمیل ارسال کنندگان ناشناخته را ندیدهاند، یا نرمافزارهای شرکتی بدون محافظت در برابر دستورات فنی اشاره کرد که کنترل سیستم را به مهاجم میدهد.

در بسیاری از موارد، محیطهای غیر تولیدی بیشتر از محیطهای تولید در معرض تهدید قرار دارند؛ بنابراین، مهم است که دادههای تولید در محیطهای غیر تولیدی نگهداری نشوند.

تهدید

تهدید یک اقدام تهاجمی بالقوه است که میتواند علیه یک سازمان انجام شود. تهدیدها میتوانند داخلی یا خارجی باشند. آنها همیشه بدخواه نیستند. یک فرد معمولی میتواند اقدامات تهاجمی علیه سازمان را انجام دهد بدون اینکه حتی از آن مطلع باشد. تهدیدها ممکن است مربوط به آسیبپذیریهای خاصی باشند که میتوان آنها را در اولویت اصلاح قرار داد. هر تهدید باید با قابلیتی پوشش داده شود که یا از آن جلوگیری میکند و یا خسارتی را که ممکن است ایجاد کند محدود گرداند. وقوع تهدید را سطح حمله نیز مینامند.

ریسک

خطرات را میتوان با توجه به احتمال بالقوه خسارت وارد شده به شرکت، یا احتمال وقوع در اولویت قرار داد؛ آسیبپذیریهایی که به راحتی مورد سو استفاده قرار میگیرند، احتمال وقوع بالاتر را ایجاد میکنند. اغلب یک لیست اولویت هر دو معیار را ترکیب میکند. اولویتبندی ریسک باید یک روند رسمی در بین ذینفعان باشد.

ریسکها بایست بر اساس احتمال وقوع در اولویت قرار گیرند.

فرایندهای امنیتی

نیازمندیها و رویههای امنیت داده در چهار گروه طبقهبندی میشوند که به چهار A معروف هستند: دسترسی، حسابرسی، احراز هویت و مجوز.

-

- دسترسی: افراد دارای مجوز را برای دسترسی به موقع به سیستمها فعال میکند. دسترسی به عنوان یک فعل استفاده میشود، به معنای اتصال فعال به یک سیستم اطلاعاتی و کار با دادهها است و به عنوان یک اسم استفاده میشود، دسترسی نشان میدهد که شخص مجوز معتبری برای دادهها دارد.

- حسابرسی: اقدامات امنیتی و فعالیت کاربر را برای اطمینان از انطباق با مقررات و مطابقت با خط مشی و استانداردهای شرکت مرور میکند. متخصصان امنیت اطلاعات برای تأیید انطباق با مقررات، سیاستها و استانداردهای امنیتی، به صورت دورهای گزارشها و اسناد را بررسی میکنند. نتایج این ممیزیها به صورت دورهای منتشر میشود.

- احراز هویت: دسترسی کاربران را تأیید میکند. هنگامی که یک کاربر سعی میکند به سیستم وارد شود، سیستم باید تأیید کند که آن شخصی که ادعا میکند است. رمزهای عبور یکی از راههای انجام این کار است. روشهای احراز هویت دقیقتر شامل شخصی میشود که دارای رمز امنیتی است، به سوالات پاسخ میدهد یا اثر انگشت ارسال میکند. تمام انتقالها در هنگام احراز هویت رمزگذاری میشوند تا از سرقت اطلاعات احراز هویت جلوگیری شود.

- مجوز: برای دسترسی به نماهای خاصی از دادهها، متناسب با نقش افراد، به آنها مجوز دهید. پس از صدور مجوز، سیستم کنترل دسترسی، هر بار که کاربر به سیستم وارد میشود بررسی میکند که آیا رمز مجاز معتبری دارد یا خیر. از نظر فنی، این یک ورودی در یک قسمت داده در Active Directory شرکت است که نشان میدهد شخص مجاز به دسترسی به دادهها است. این همچنین نشان میدهد که یک شخص مسئول تصمیم به اعطای این مجوز گرفته است، زیرا کاربر مورد نظر به دلیل شغل یا وضعیت شغلیاش مناسب دریافت آن دسترسی است.

یکپارچگی داده

در بحث امنیت، یکپارچگی دادهها به وضعیت کامل بودن دادهها در برابر تغییرات، حذف یا اضافه شدن نامناسب اطلاق میشود و این که چگونه در قبال این تغییرات از دادهها محافظت میشود. به عنوان مثال، در ایالات متحده، مقررات Sarbanes-Oxley بیشتر مربوط به محافظت از یکپارچگی اطلاعات مالی با شناسایی قوانینی برای نحوه ایجاد و ویرایش اطلاعات است.

رمز گذاری

رمز گذاری فرایند ترجمه متن ساده به کدهای پیچیده برای پنهان کردن اطلاعات محرمانه، تأیید انتقال کامل یا تأیید هویت فرستنده است. دادههای رمز گذاری شده بدون کلید رمز گشایی یا الگوریتم آن، قابل خواندن نیستند که معمولاً به صورت جداگانه ذخیره میشوند و بر اساس سایر عناصر داده در همان مجموعه داده قابل محاسبه نیستند. چهار روش اصلی رمز گذاری -هش، متقارن، کلید خصوصی و کلید عمومی- با سطوح مختلف پیچیدگی و ساختار کلید وجود دارد.

دادههای رمز گذاری شده بدون کلید رمز گشایی یا الگوریتم آن، قابل خواندن نیستند.

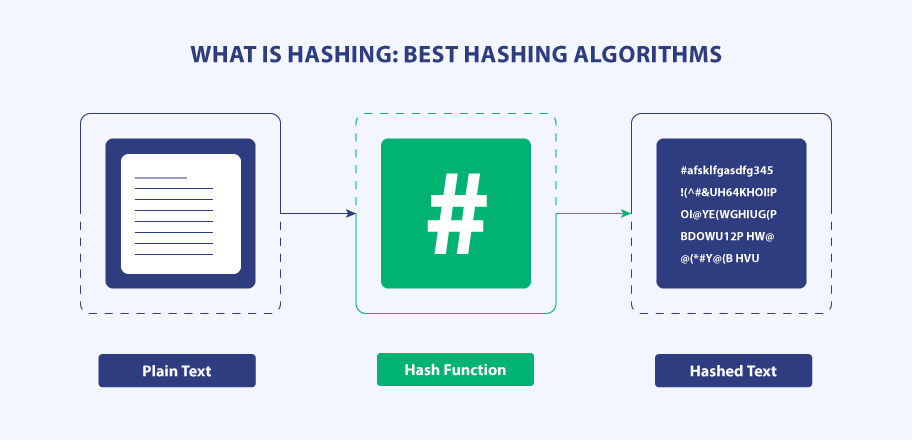

HASH

رمز گذاری هش با استفاده از الگوریتمهای خاص، دادهها را به نمایش ریاضی تبدیل میکند. الگوریتمهای دقیق استفاده شده و ترتیب کاربرد باید معلوم شود تا روند رمز گذاری معکوس شود و دادههای اصلی آشکار شود. گاهی اوقات هش به عنوان تأیید صحت یا هویت انتقال استفاده میشود. الگوریتمهای متداول هش کردن Message Digest 5 (MD5) و Secure Hashing Algorithm (SHA) هستند.

کلید خصوصی

رمز گذاری کلید خصوصی از یک کلید برای رمز گذاری دادهها استفاده میکند. فرستنده و گیرنده هر دو باید کلید خواندن دادههای اصلی را داشته باشند. در این روش، دادهها میتوانند به صورت کاراکتر به کاراکتر (مانند جریانی از داده) یا به صورت بلوکی رمز گذاری شوند.

کلید عمومی

در رمز گذاری کلید عمومی، فرستنده و گیرنده کلیدهای متفاوتی دارند. فرستنده از یک کلید عمومی استفاده میکند که به صورت رایگان در دسترس است و گیرنده از یک کلید خصوصی برای آشکارسازی دادههای اصلی استفاده میکند. این نوع رمزنگاری در مواردی مفید است که چندین منبع داده باید اطلاعات محافظت شده را فقط برای چند گیرنده خاص ارسال کنند.

کلید عمومی برای چندین نفر در دسترس است، در حالیکه فقط گیرندهی مجاز، به کلید خصوصی دسترسی دارد.

انسداد یا ماسک زدن

دادهها را میتوان با مبهم سازی (مبهم یا نامشخص کردن) یا پوشاندن که باعث از بین رفتن، تغییر مکان یا تغییر شکل ظاهری دادهها میشود، بدون از دست دادن معنی دادهها یا روابط دادهها با سایر مجموعههای داده، از جمله به عنوان روابط کلیدی خارجی با اشیا یا سیستمهای دیگر رمز گذاری کرد. مقادیر موجود در صفات ممکن است تغییر کند، اما مقادیر جدید هنوز برای آن ویژگیها معتبر هستند.

پنهان کردن دادههای ماندگار

پنهان کردن دادههای ماندگار، دادهها را به طور دائم و برگشت ناپذیر تغییر میدهد. این نوع پوشاندن معمولاً در محیطهای تولید استفاده نمیشود، بلکه بین محیط تولید و توسعه یا آزمایش استفاده میشود.

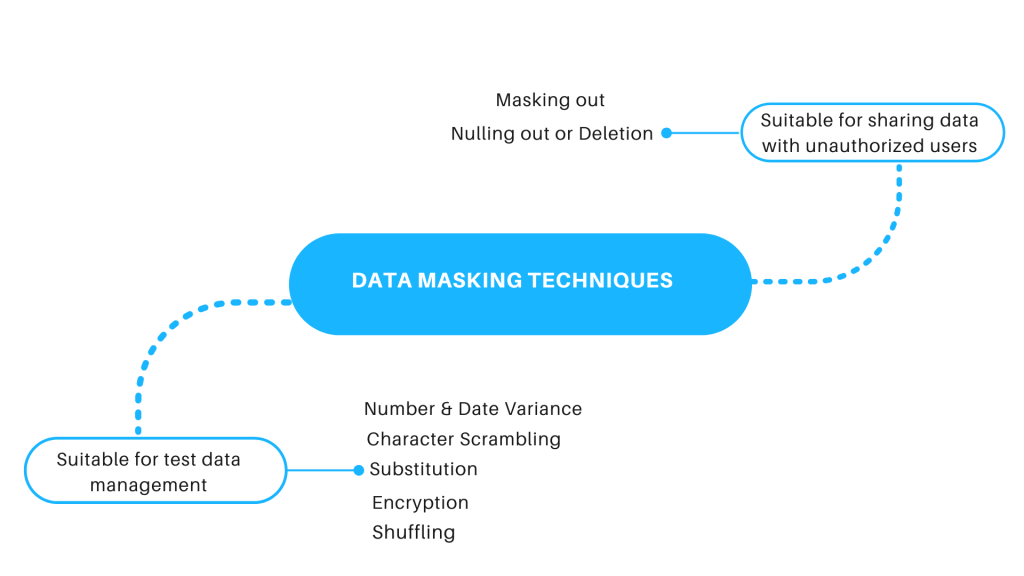

روشهای پنهان کردن دادهها

روشهای مختلفی برای پوشاندن یا مبهم کردن دادهها وجود دارد.

-

- جایگزینی: این روش کاراکترها یا کل مقادیر را با موارد موجود در یک الگوی تصادفی یا به عنوان یک الگوی استاندارد جایگزین میکند. به عنوان مثال، نامها را میتوان با مقادیر تصادفی از یک لیست جایگزین کرد.

- بر زدن: عناصر داده از همان نوع را در یک رکورد عوض نموده، یا عناصر داده یک ویژگی را بین ردیفها عوض میکند.

- لغو یا حذف: دادههایی را که نباید در سیستم آزمایشی وجود داشته باشند حذف میکند.

فرایندها و روشها

هیچ روش تجویز شدهای به منظور پیادهسازی امنیت دادهها، برای تأمین کلیه شرایط لازم رازداری وجود ندارد. مقررات بر اهداف امنیت متمرکز است، نه ابزارهای دستیابی به آن.

سازمانها باید کنترلهای امنیتی خود را طراحی کنند، نشان دهند که کنترلها از الزامات قوانین یا مقررات پیروی میکنند یا از آنها فراتر میروند، اجرای این کنترلها را مستند کرده و آنها را به مرور کنترل و اندازهگیری کنند.

هیچ روش تجویز شدهای به منظور پیادهسازی امنیت دادهها برای تأمین کلیه شرایط لازم رازداری وجود ندارد.

شناسایی نیازمندیهای امنیتی داده

تشخیص بین نیازمندیهای امنیتی کسب و کار، محدودیتهای نظارتی خارجی و قوانین تحمیل شده توسط محصولات نرمافزاری کاربردی بسیار مهم است. در حالی که سیستمهای کاربردی به عنوان ابزارهای اصلی برای اجرای قوانین و رویههای کسب و کار عمل میکنند، معمول است که این سیستمها نیازهای امنیتی دادههای خود را بیش از حد مورد نیاز برای فرایندهای کسب و کار فراهم کنند. این نیازمندیها در سیستمهای پکیج شده و یا سیستمهای اختصاصی، توسعه یافتهتر هستند. لازم است بررسی شود که این نیازمندیها از استانداردهای امنیتی دادههای سازمانی نیز پشتیبانی کنند.

نیازمندیهای کسب و کار

پیادهسازی امنیت دادهها در یک شرکت با درک کامل نیازمندیهای کسب و کار آغاز میشود. نیازهای کسب و کار یک شرکت، مأموریت، استراتژی و اندازه آن و صنعتی که به آن تعلق دارد، درجه سختی مورد نیاز برای امنیت دادهها را تعریف میکند.

نیازهای کسب و کار یک شرکت، مأموریت، استراتژی و اندازه آن و صنعتی که به آن تعلق دارد، درجه سختی مورد نیاز برای امنیت دادهها را تعریف میکند.

ملزومات قانونی

امروزه با تغییرات سریع محیط جهانی، سازمانها ملزم به پیروی از مجموعه قوانین و مقررات رو به رشد هستند. موضوعات اخلاقی و قانونی سازمانها در عصر اطلاعات، دولتها را به سمت وضع قوانین و استانداردهای جدید سوق میدهد. اینها همه کنترلهای امنیتی شدیدی را بر مدیریت اطلاعات اعمال کردهاند. عموما از کلیه مقررات مربوط به دادهها و حوزه موضوع داده که تحت تأثیر هر آییننامه قرار دارد، یک فهرست مرکزی ایجاد میشود.

تعریف سیاستهای امنیتی

سازمانها بر اساس نیازمندیها باید سیاستهای امنیتی مناسب را در نظر بگیرند. برای کنترل رفتارهای مربوط به امنیت شرکت، سطوح مختلف سیاست لازم است. مثلاً:

-

- سیاست امنیت سازمانی: شامل سیاستهای جهانی دسترسی کارمندان به امکانات و داراییهای دیگر، استانداردها و سیاستهای مربوط به ایمیل، سطح دسترسی امنیتی بر اساس موقعیت یا عنوان و سیاستهای گزارش نقض امنیت میباشد.

- سیاست امنیت IT: شامل فهرست راهنمای استانداردها، سیاستهای مربوط به رمز عبور و مدیریت هویت میباشد.

- چارچوب خطمشی امنیت دادهها: شامل دستهبندی برنامههای شخصی، نقشها در پایگاه داده، گروههای کاربران و میزان حساسیت اطلاعات میباشد.

نقشها

مدیر ارشد امنیت داده

این نقش وظیفه تدوین برنامه و دستورالعملهای سطح بالا در حوزه امنیت را بر عهده دارد. مسئولیت این نقش، مدیریت کل قابلیتها و فرایندهای امنیت داده است.

کارشناس امنیت داده

این نقش وظیفه جرای عملیاتهای امنیتی بر روی دادهها از قبیل رمز گذاری، نهانسازی و… را به عهده دارد.

فناوری

ابزارهای مورد استفاده برای مدیریت امنیت اطلاعات، تا حد زیادی به اندازه سازمان، معماری شبکه و سیاستها و استانداردهای مورد استفاده یک سازمان بستگی دارد.

نرمافزار ضد ویروس / نرمافزار امنیتی

نرمافزار ضد ویروس از رایانه در برابر ویروسی که در وب مشاهده میشود محافظت میکند.

HTTP

اگر آدرس وب با https شروع شود، نشانگر مجهز بودن وب سایت به یک لایه امنیتی رمز گذاری شده است.

نرمافزار تشخیص و پیشگیری از نفوذ

برای جلوگیری از نفوذ هکرها به دیوارههای آتش یا سایر اقدامات امنیتی، ابزارهایی که بتوانند تهاجم را شناسایی کرده و دسترسی را به صورت پویا رد کنند، ضروری هستند.

دیواره آتش (پیشگیری)

فایروالهای امن و پیشرفته با ظرفیت اجازه انتقال سریع اطلاعات در حالی که همزمان تجزیه و تحلیل دقیق بستههای اطلاعاتی را انجام میدهند، باید در دروازههای ورودی داده سازمانها مستقر شوند.

ردیابی فراداده

ابزارهایی که فراداده را ردیابی میکنند، میتوانند به یک سازمان کمک کنند تا حرکت دادههای حساس را ردیابی کند. اما این ابزارها، این خطر را ایجاد میکنند که عوامل خارجی بتوانند اطلاعات حساس را از فرادادههای مربوط به اسناد تشخیص دهند.

فرادادهها این خطر را ایجاد میکنند که عوامل خارجی بتوانند اطلاعات داخلی سازمان را از آنها استخراج کنند.

پوشاندن / رمز گذاری دادهها

شامل ابزارهایی است که پنهانسازی یا رمز گذاری را انجام میدهند و برای محدود کردن جریان حرکت دادههای حساس مفید هستند.